Les attaquants à l'origine d'une récente campagne de phishing ont utilisé un faux document Norton LifeLock afin d'inciter les victimes à installer un cheval de Troie d'accès à distance (RAT) sur leurs systèmes.

L'infection commence par un document Microsoft Word contenant des macros malveillantes. Cependant, pour inciter les utilisateurs à activer les macros, qui sont désactivées par défaut, l'auteur de la menace à l'origine de la campagne a utilisé un faux document Norton LifeLock protégé par un mot de passe.

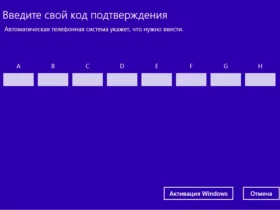

Les victimes sont invitées à activer les macros et à entrer le mot de passe fourni dans l'e-mail de phishing contenant le document afin d'y accéder. Le bloc 42 de Palo Alto Network, qui a ouvert la campagne, a également constaté que la boîte de dialogue du mot de passe ne contient que des lettres « C » majuscules ou minuscules. Si le mot de passe est incorrect, l'activité malveillante ne se poursuivra pas.

- Shark Tank Knot tombe victime d'une attaque de phishing

- Les fichiers malveillants sont désabonnés par les produits de sécurité de messagerie

- Microsoft découvre une nouvelle société d'attaque de logiciels malveillants maléfique

Si l'utilisateur n'entre pas le mot de passe correct, la macro continue son exécution et crée une ligne de commande qui installe le logiciel de contrôle à distance légitime, Program Manager.

Construire la persistance

Le rat binaire est téléchargé et installé sur l'ordinateur de l'utilisateur à l'aide de la commande 'msiexec' du service Windows Installer.

В nouveau rapport, des chercheurs de Palo Alto Networks Unit 42 ont expliqué que la charge utile MSI s'installe sans aucun avertissement et ajoute un script PowerShell au dossier Windows Temp. Ceci est utilisé pour sauvegarder et le script joue le rôle d'une solution de sauvegarde pour l'installation du programme de gestion.

Avant que le script ne poursuive son exécution, il vérifie si l'antivirus est Avast ou AVG installé sur le système. Si tel est le cas, il cesse de fonctionner sur l'ordinateur de la victime. Si le script détecte que ces programmes ne sont pas présents sur l'ordinateur, il ajoute les fichiers requis par le gestionnaire de netsupport dans un dossier avec un nom aléatoire et crée également une clé de registre pour presentationhost.exe, l'exécutable principal nommé "pour la persistance".

L'unité 42 a ouvert la campagne pour la première fois début janvier et les scientifiques suivent un lien depuis novembre 2019 qui montre que cette campagne fait partie d'une opération plus vaste.

- Protégez vos appareils avec le meilleur logiciel antivirus

À travers BleepingComputer

réseaux

RÉPONSE